在OpenBSD系统上进行网络流量分析和安全审计

随着互联网的普及和网络安全问题的日益严重,对网络流量进行分析和安全审计变得越来越重要,OpenBSD作为一个高度安全的操作系统,提供了丰富的网络工具和功能,可以帮助我们进行网络流量分析和安全审计,本文将介绍如何在OpenBSD系统上进行网络流量分析和安全审计。

1、安装和配置相关工具

在OpenBSD系统上进行网络流量分析和安全审计,首先需要安装和配置一些相关的工具,以下是一些常用的工具:

tcpdump:用于抓取网络数据包的工具。

wireshark:一个图形化的网络协议分析器,可以对抓取到的数据包进行解码和分析。

nmap:一个网络扫描和嗅探工具,可以用于发现网络上的主机和服务。

dtrace:一个强大的动态追踪工具,可以用于分析系统性能和调试程序。

pf:OpenBSD的防火墙规则引擎,可以用于实现访问控制和策略路由。

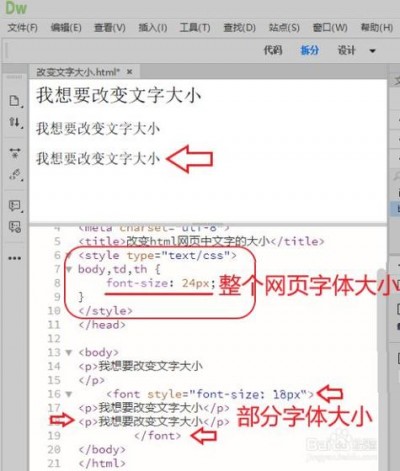

安装这些工具的命令如下:

sudo pkg_add tcpdump wireshark nmap dtrace sudo pfctl f /etc/pf.conf2、使用tcpdump抓取网络数据包

tcpdump是一个命令行工具,可以用于抓取网络数据包,通过tcpdump,我们可以实时监控网络流量,分析网络协议和查找潜在的安全问题,以下是一些常用的tcpdump命令选项:

i:指定要监听的网络接口。

n:不解析主机名和服务名,以数字形式显示IP地址和端口号。

s:设置抓取数据包的大小,默认为65535字节。

w:将抓取到的数据包保存到文件中,以便后续分析。

r:从指定的文件中读取数据包进行解析。

要抓取eth0接口上的数据包并将其保存到file.pcap文件中,可以使用以下命令:

sudo tcpdump i eth0 s 0 w file.pcap3、使用wireshark分析数据包

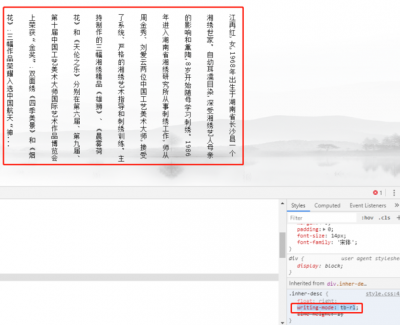

wireshark是一个图形化的网络协议分析器,可以对抓取到的数据包进行解码和分析,通过wireshark,我们可以更直观地查看网络流量,分析网络协议和查找潜在的安全问题,以下是如何使用wireshark打开并分析file.pcap文件的步骤:

打开wireshark软件。

选择“File”菜单中的“Open”选项,然后选择file.pcap文件。

在主界面中,可以看到抓取到的数据包列表,可以通过点击列标题对数据包进行排序和筛选。

选择一个数据包,可以在右侧的“Packet Details”面板中查看其详细信息,包括源地址、目标地址、协议类型等。

在下方的“Packet Dissection”面板中,可以查看数据包的各个层次的详细信息,包括链路层、网络层、传输层和应用层。

通过分析数据包的内容,可以发现潜在的安全问题,例如恶意攻击、非法访问等。

4、使用nmap进行网络扫描和嗅探

nmap是一个网络扫描和嗅探工具,可以用于发现网络上的主机和服务,通过nmap,我们可以快速了解网络拓扑结构,发现潜在的安全隐患,以下是一些常用的nmap命令选项:

sS:使用TCP SYN扫描,适用于大部分服务。

sU:使用UDP扫描,适用于无法使用TCP的服务。

sV:使用版本检测扫描,可以获取目标主机上的服务版本信息。

sF:使用FIN扫描,适用于关闭状态的端口。

sN:不进行DNS解析,适用于无法访问DNS服务器的情况。

要扫描192.168.1.0/24网段上的主机和服务,可以使用以下命令:

sudo nmap sS sU sV sF sN 192.168.1.0/245、使用dtrace进行系统性能分析

dtrace是OpenBSD的一个强大的动态追踪工具,可以用于分析系统性能和调试程序,通过dtrace,我们可以深入了解系统的运行状况,发现潜在的性能问题和安全隐患,以下是一些常用的dtrace命令选项:

c:编译并执行dtrace脚本。

n:不输出任何结果,只检查语法错误。

o:将输出结果保存到指定的文件中。

q:静默模式,不输出任何提示信息。

Z:启用安全策略,限制dtrace的权限。

要分析CPU使用率超过90%的进程,可以使用以下命令:

sudo dtrace c profile99 /pid == $target/ { exit(0); } p pgrep firefox | grep firefox > firefox.txt6、使用pf实现访问控制和策略路由

pf是OpenBSD的防火墙规则引擎,可以用于实现访问控制和策略路由,通过pf,我们可以限制非法访问和恶意攻击,保护网络安全,以下是一些常用的pf命令选项:

f:加载指定的pf配置文件。

R:重置pf的状态表和路由表。

T:显示pf的状态表和路由表。

E:启用pf的详细日志记录功能。

v:显示详细的操作信息。

要禁止来自192.168.1.100的ICMP请求,可以使用以下命令:

sudo pfctl f /etc/pf.conf e "pass in on lo0 inet from 192.168.1.100 to any not port 22 keep state"FAQs:

Q1: OpenBSD系统上有哪些常用的网络流量分析和安全审计工具?